Endpoint Privilege Manager

Rimuovi i diritti di amministratore locali, applica il privilegio minimo e implementa i controlli di sicurezza fondamentali per endpoint su tutti gli endpoint Windows, macOS e Linux, in ambienti ibridi e cloud.

Endpoint Privilege Manager

Gestisci I privilegi su Windows, macOS e Linux

Implementa una gestione flessibile e intuitiva dei privilegi sugli endpoint, basata su policy.

Rimuovi i diritti amministrativi locali

Endpoint Privilege Manager aiuta a rimuovere i diritti amministrativi locali migliorando l’esperienza dell’utente e ottimizzando le operazioni IT.

La gestione flessibile basata su policy semplifica l’orchestrazione dei privilegi e permette sessioni di manutenzione controllate in modalità Just-In-Time.

Applica il privilegio minimo

Il controllo completo delle applicazioni basato su policy condizionali contribuisce alla creazione di scenari per ogni gruppo di utenti, dalle risorse umane a DevOps. Il contesto, i parametri e gli attributi dell’applicazione vengono presi in considerazione per autorizzare o bloccare script, applicazioni od operazioni.

Difenditi dal ransomware

Il ransomware può essere insidioso: per questo testiamo continuamente Endpoint Privilege Manager contro i nuovi ceppi di ransomware. Finora, dopo essere stato testato con oltre 3.000.000 di campioni diversi, Endpoint Privilege Manager si è dimostrato efficace al 100% contro questo vettore di attacco.

Aumenta la visibilità con l’audit delle policy

Le funzionalità di controllo delle policy di Endpoint Privilege Manager consentono di creare percorsi di audit per tenere traccia dei tentativi di elevazione dei privilegi e analizzarli. Il potente motore di reportistica aiuta a mantenere la visibilità e il controllo sugli endpoint.

Impedisci il furto di credenziali

Il furto di credenziali permette all’attaccante di muoversi lateralmente ed è una componente importante di qualsiasi violazione.

Endpoint Privilege Manager difende le credenziali e i relativi archivi e aiuta a identificare in anticipo gli attacchi tramite credenziali esca poste nei percorsi degli attaccanti.

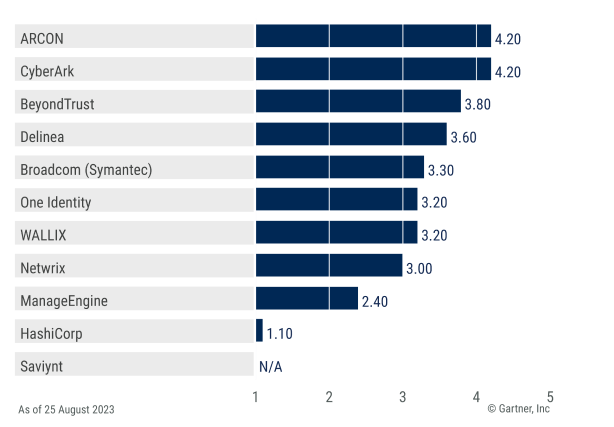

CyberArk scored highest in the Windows PEDM use case in the 2023 Gartner Critical Capabilities for PAM.

Sicurezza fondamentale per gli endpoint

Gli attacchi che partono dagli endpoint possono avere conseguenze devastanti, che vanno dal semplice disturbo all’estorsione vera e propria. Purtroppo, l’aumento negli investimenti in sicurezza tradizionale per gli endpoint non è riuscito a ridurre il numero degli attacchi riusciti.

Endpoint Privilege Manager, un controllo assolutamente fondamentale per gli endpoint, affronta le debolezze di fondo delle difese sugli endpoint contro eventuali attaccanti privilegiati e aiuta le aziende a difendersi.

Difenditi dagli attacchi

Rendi impossibile sfruttare le vulnerabilità rimuovendo i diritti amministrativi locali.

Efficienza operativa

Semplifica i flussi di lavoro IT e irrobustisci gli endpoint senza pregiudicare la produttività.

Abilita il business digitale

Allinea la sicurezza agli obiettivi aziendali e incoraggia l’indipendenza e la flessibilità degli utenti.

Soddisfa i requisiti di audit e conformità

Affronta requisiti normativi specifici e crea un percorso di audit per le azioni privilegiate.

“Ho implementato CyberArk sia in piccole aziende da 150 utenti, sia in aziende da 16.000 endpoint come Quanta, con numerosi account individuali. Ogni volta, il mio approccio è stato lo stesso. L’implementazione con CyberArk funziona sempre, indipendentemente dalle dimensioni dell’azienda”

Richard Breaux, Senior Manager, Sicurezza IT, Quanta Services

“Grazie alle policy create con CyberArk – per ruolo, reparto e funzione – le nostre regole sono ora strettamente allineate agli obiettivi complessivi dell’azienda. Ora le persone giuste dispongono del giusto accesso quando ne hanno bisogno”

Aman Sood, General Manager di IT Infrastructure, Icertis

“I nostri team di sviluppo hanno beneficiato enormemente della possibilità di ruotare le password e di prevenire avarie di sistema. Inoltre, la capacità di eliminare nomi utente e credenziali una volta terminato lo sviluppo fa risparmiare molto tempo.”

Adam Powers, Lead Info Security Engineering Manager, TIAA

“Ci siamo innamorati di questa soluzione. Non solo ha risolto i problemi che ci stavano dando i privilegi amministrativi locali, ma ci ha anche messo a disposizione controlli granulari che consentono agli utenti di eseguire azioni amministrative con limiti ben netti.”

Director of Client Services, importante ospedale di ricerca statunitense

“Anche se questo non ci garantisce di non essere nuovamente presi di mira, grazie a CyberArk ora siamo adeguatamente attrezzati e molto consapevoli di quello che succede. Ho davvero l’impressione di essere in una situazione molto migliore rispetto a quella in cui ci trovavamo prima dell’attacco ransomware”

Director of Identity & Access Management, Holding globale

Insieme è MegliO

Difenditi dall’abuso dei privilegi, dagli exploit e dal ransomware grazie all’ampio supporto di integrazioni già pronte e a un’API flessibile. Nell’ambito della nostra piattaforma di Identity Security estensibile, Endpoint Privilege Manager semplifica il deployment e snellisce le operazioni IT.

Microsoft Azure AD SAML

Sfrutta Azure AD SAML per autenticare gli utenti amministrativi

Proteggi Amazon Workspaces

Applica il privilegio minimo alle istanze Desktop-as-a-Service (DaaS) di Amazon WorkSpaces

Automatizza le richieste JIT con ServiceNow

Razionalizza e automatizza l’erogazione delle sessioni Just-In-Time (JIT)

CyberArk Secure Desktop

Scopri come le soluzioni per la protezione delle identità di CyberArk possano aiutarti a difenderti dai cyber attacchi

Architettura SAAS completa e scalabile

CyberArk ha esperienza nella fornitura di soluzioni SaaS che migliorano e favoriscono la sicurezza, la convenienza, la scalabilità, la continua evoluzione, la semplicità e la flessibilità.

Esplora

ulteriori

risorse

Ottieni una prova di 30 giorni

Potenzia la sicurezza

Riduci il rischio

Aumenta la produttività

Lavora in sicurezza ovunque tu ti trovi

Iscriviti ora

Ogni richiesta è soggetta a verifica. Per l’idoneità all’iscrizione è necessario fornire le informazioni di contatto aziendali. Per organizzare al meglio la prova gratuita, specifica i casi di utilizzo che ti interessa convalidare nel campo “Obiettivi della prova”.